Kablosuz Ağlarda Güvenlik Açıklıkları

Günümüzde kablosuz veri aktarım teknolojileri hızla gelişmektedir. Kablosuz haberleşmeler, temel olarak elektromanyetik dalgaların havadan iletimi ile gerçekleşmektedir. Bu sayede kullanıcısına esneklik ve hareketlilik sağlamaktadır. Kablosuz haberleşmelere örnek olarak irDA, Bluetooth, Microwave, Radio, Wi-Fi, BLE gibi teknolojiler gösterilebilir. Bu teknolojilerin yaygınlaşması beraberinde birçok kolaylık getirse de, beraberinden kurulan sistemin savunma zorluklarını ve hızlı gelişen teknolojinin kullanım güncelliği sağlanırken beraberinde gelen güvenlik güncellemelerinin yapılmaması sonucu kullanıcı açık hedef haline gelmektedir.

Bu makalede Wi-Fi ağlarının güvenlik protokollerini, zamanla güvensiz kalmış güvenlik protokollerini, kablosuz ağların şu anki şartlara göre nasıl güvenli tutulabileceğini ve güvensiz sistemlerin nasıl kötüye kullanabileceği ile ilgili bilgiler vermeye çalışacağım.

1) Kablosuz Ağlarda Güvenlik Teknolojileri

Kablosuz ağ güvenliğini sağlayabilmek için günümüze uzanan süreçte çeşitli teknolojiler ve güvenlik protokolleri geliştirilmiştir. Teknolojini parabolik artışı sonucu silikon teknolojisinin de çok hızlı ilerlediğini göz önünde bulunduracak olursak çok daha güçlü CPU ve GPU’lar ile beraber kaba kuvvet saldırıları da daha kısa sürelerde sonuçlanır hale gelmiştir. Bu durumlardan ötürü güvenlik protokolleri güvenlik özelliğini yitirir hale gelmiştir. Bu süreçte son kullanıcı ilgili teknolojileri takip edememekte ve açık hedef haline gelmiştir. Bu durumlardan ötürü ISP gibi kuruluşlar kullanıcısını mağdur etmemek adına güncellemeleri takip etmeli ve güncel tutmak adına çalışmalar yürütmelidir.

a) WEP(Wired Equivalent Privacy)

İsim olarak kablolu ağa eşdeğer güvenlik olarak tanımlanmıştır. Günümüz teknolojisinde aşırı güvensiz kalmıştır. İki farklı kimlik doğrulama modeli bulunmaktadır. Bunlar paylaşılan anahtar ve açık sistem kimlik doğrulama yöntemleridir. Bir ağ güvenlik anahtarı belirlenir ve ağ içeresindeki tüm trafik bu ağ anahtarıyla şifrelenir. Standart olarak WEP-64 yani 40 bit anahtar ile veriler şifrelenmektedir. WEP-128 de 104 bit nispeten daha güvenli olan WEP-256 da ise 232 bit anahtar kullanılır ancak günümüz teknolojisi göz önünde bulundurulacak olursa bu rakamlar hiç de yeterli değildir.

b) WPA ve WPA2(Wi-Fi Protected Access)

WPA yönteminde ise belirlenen anahtar sadece doğrulama esnasında kullanılır. Doğrulanama tamamlandıktan sonra akan tüm veriler rastgele oluşturulan anahtarla sağlanır. WEP ile kıyaslanacak olura nispeten daha güvenlidir.

WPA ve WPA2 modlarında WPA-Kişisel, WPA-Kuruluş, WPA2-Kişisel, WPA2-Kuruluş gibi seçenekler bulunmaktadır. Kişisel modda her kullanıcı aynı parolayı kullanır. Kuruluş modunda ise 802.1x authentication server kullanılarak yetkilendirme yapılır.

i. TKIP(Temporal Key Integrity Protocol)

WEP şifrelemeden farklı olarak mesaj bütünlüğünün bozulup bozulmadığını anlayabilme özelliğinin yanı sıra her paket için farklı anahtar kullanarak verinin ele geçirilmesinin zorlaştırmaktadır.

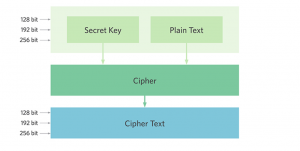

ii. AES(Advanced Encrypion Standart)

Günümüzde şifreleme standardı olarak kullanılan AES simetrik şifreleme altyapısını kullanmaktadır. AES üç blok şifrelere sahiptir: AES-128, AES-192 ve AES-256. Her bir şifreleyici sırasıyla 128, 192 ve 256 bitlik şifreleme anahtarlarını kullanarak 128 bitlik bloklardaki verileri şifreler ve şifresini çözer.

iii. WPS(Wi-Fi Protected Setup)

Yönlendirici ve kablosuz aygıtlar arasında daha hızlı ve kolay bağlantı kurmaya çalışan bir kablosuz ağ standardıdır. Yalnızca WPA Personal veya WPA2 Personal security özelliklerine sahip kablosuz ağlar için geçerlidir. Normal bir kurulumda, ağ adını (SSID) ve parolasını bilmiyorsanız kablosuz bir aygıta kablosuz bir ağa bağlanamazsınız. Cihazlarınızda önce bağlanmak istediğiniz ağı seçmeniz ve ardından güvenlik şifrenizi girmeniz gerekir. Bu, bağlantı işlemini basitleştirmek için WPS geliştirilmiştir.

2) Uygulamalı Olarak Bir Ağın Zafiyetinin Sömürülmesi

Öncelikle sanal makine üzerinde çalıştığımız durumlarda harici bir kablosuz ağ adaptörüne ihtiyaç duymaktayız. Bağlantı ayarları şekil 1 de anlatıldığı gibi yapılmaktadır.

Şekil 1 Harici adaptörün sanal makineye bağlanması

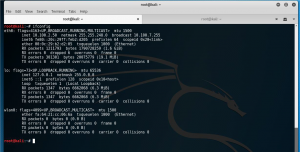

Bir sonraki adım Wi-Fi adaptörümüzün isminin tespitini yapmaktır. Şekil 2 de görüldüğü üzere adaptörün ismi wlan0 olarak belirlenir.

Şekil 2 Wlan adapter tespiti

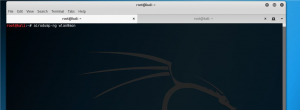

Aircrack-ng pakedinde yer alan airmon-ng aracıyla wlan0 adaptörünü monitör modda başlatılır. Bu sayede çevrede yayın yapmakta olan kablosuz ağ cihazları ve paket trafiği izlenebilir.

Şekil 3 Wlan adaptörü monitör modda başlatma

Aircrack-ng paketinde yer alan bir diğer tool olan airodump-ng aracı ile şekil 3 üzerinde görüntülenen wlan0 adaptörünün monitörünü şekil 4 olduğu gibi belirtilerek ağ trafiği dinlenmeye başlanır.

Şekil 4 Çevredeki ağları dinlemeye başlama

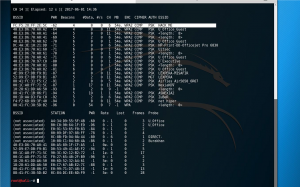

Şekil 5 üzerinde etrafta bulanan ağ cihazları ve buna bağlı olan diğer cihazlar listelenmiştir. Burada görülenler arasında bir hedef seçilir. Demo gösterim adına oluşturduğum HACK_ME adlı cihaz 6’ncı kanal üzerinden yayın yapmaktadır. Mac adresi ise sol kolonda bulunmaktadır.

Şekil 5 Hedef tespiti

Bu noktada hedef küçülterek sadece HACK_ME üzerinden dönen trafiğin izlenmesi adına, monitör adı mac adresi, kanal bilgisi ve yetkilendirme metodu gibi parametreler airodump-ng aracına şekil 6 da olduğu gibi verilmektedir.

Şekil 6 Hedef alınan ağın trafiğini dinlenmesi

Bu işlemlerden sonra sadece belirtilen ağın trafiği izlenmeye başlanır. Bu saldırıda şifreyi ele geçirme metodolojisi ağ üzerinde bağlı olan cihazların bir tool yardımı ile ağdan düşüp yeniden bağlanma esnasında yaptığı WPA Handhake’in ele geçirilmesidir. Çünkü bu el sıkışma esnasında erişim şifresi özetlenmiş(hash) vaziyette iletilmiştir. Bundan sonraki adım olan ağdan düşürülecek cihazın tespiti şekil 7 de gösterilmiştir.

Şekil 7 Ağdan düşürülecek hedefin belirlenmesi

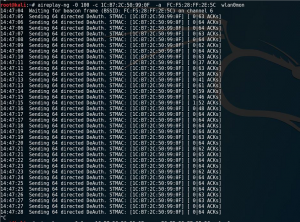

Aircrack-ng paketinin içerisinde yer alan bir diğer tool olan aireplay-ng ile taklit edilecek cihazın mac adresi belirtilerek sanki onun üzerinden deauthentication mesajı gelmiş gibi hedefe paketler gönderilir. Şekil 8 üzerinde -0 ile gösterilen deauthentication pakedini 100 gönderilecek paketin miktarını –c hedef mac adresini –a ise taklit edilen cihazın mac adresini temsil etmektedir.

Şekil 8 Hedef alınan kişiye deauthentication pakedinin gönderilmesi

Şekil 9 üzerinden gösterildiği paketler hedefe gönderildikten sonra hedef ağdan düşmüş ve yeniden bağlanmıştır.

Şekil 9 Deauthentication süreci

Şekil 10 üzerinde yeniden bağlanma esnasında yakalanan WPA handshake paketi görüldükten sonra sıra offline cracking işlemine gelmiştir.

Şekil 10 WPA handshake’in ele geçirilmesi

Burada şifrenin kırılabilmesi için çeşitli yöntemler mevcut olarak pure bruteforce, rainbow attack directory attack gibi saldırı vektörleri denenebilir. Kafe, ev gibi yerlerde daha çok; akılda kalıcı, kısa, isim, takım, kuruluş tarihi, doğum tarihi gibi bilgileri içeren bilgiler yer almaktadır. Bu noktada işin içine sosyal mühendislik yetenekleri girmektedir. İyi bir liste ile şifre ele geçirilebilir.

Şekil 11 Wordlist ile bruteforce şifre eşleşmesi arama

Şekil 11 de aircrack-ng aracına handshake yakaladığımız cap dosyası ve –w parametresi ile kelime listesi verilir. Buradan sonrası listede şifrenin olup olamamasıyla ilgilidir.

Şekil 12 Şifrenin ele geçirilmesi

Kaynakça

https://www.aircrack-ng.org/doku.php?id=cracking_wpa

http://searchsecurity.techtarget.com/definition/Advanced-Encryption-Standard

http://www.wi-fi.org/discover-wi-fi/wi-fi-protected-setup

Kemal AYDIN 01.06.2017